Полномочия#

Окно Полномочия (Credentials) используется для управления полномочиями. Для создания полномочий и управления ими необходимо перейти в соответствующий раздел с помощью панели навигации: ().

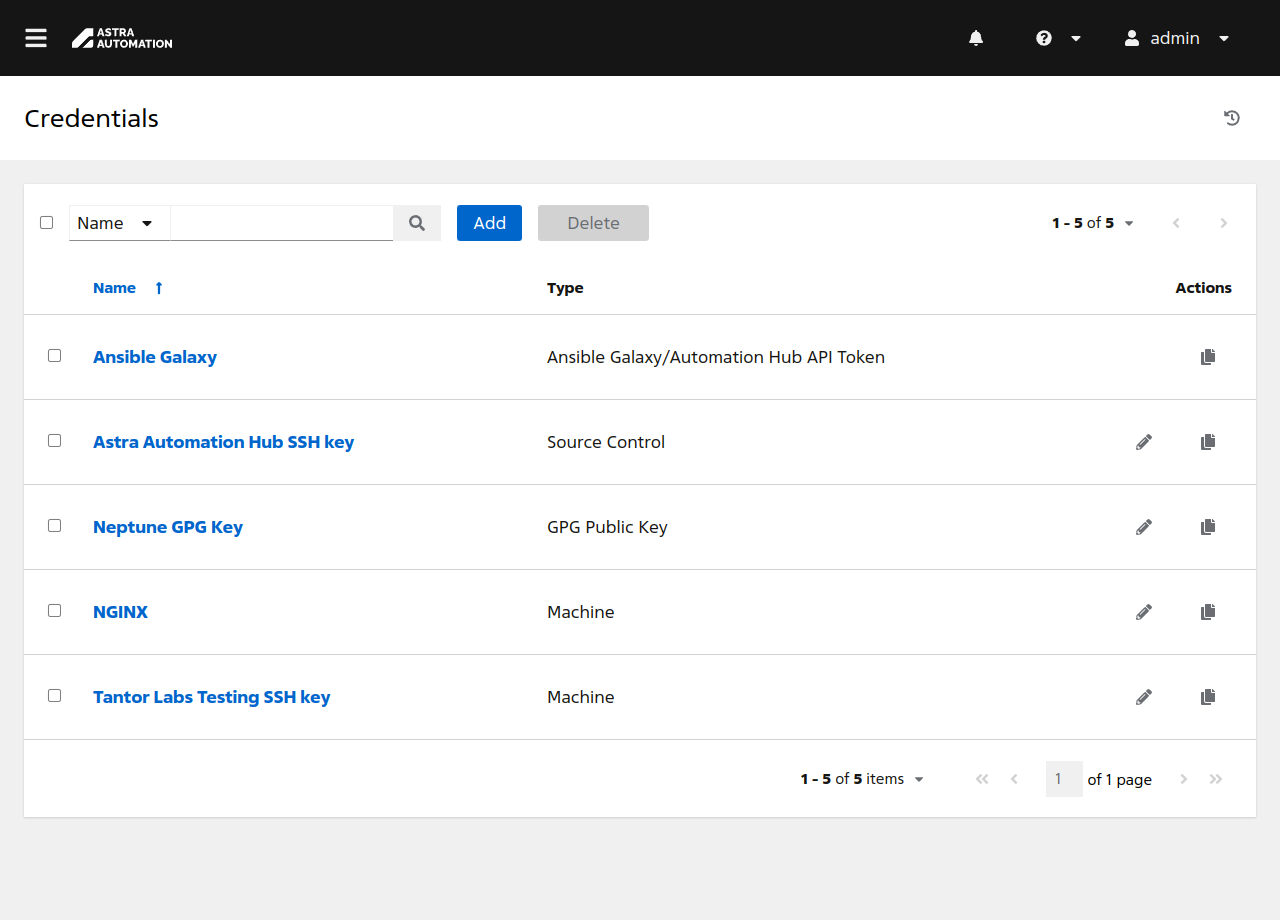

Таблица полномочий состоит из следующих колонок:

флаги для выбора нескольких записей;

Название (Name);

Тип (Type) – тип полномочий;

Действия (Actions) – кнопки для быстрого вызова часто выполняемых действий:

переход в окно редактирования сведений о полномочии (не поддерживается для некоторых типов полномочий);

копирование полномочия.

Просмотр сведений о полномочиях#

Для получения подробных сведений о полномочии нажмите на ссылку с его названием в таблице полномочий.

Внешний вид окна со сведениями о полномочии зависит от их типа и может состоять из следующих вкладок:

Подробности (Details) – общие сведения о полномочии;

Доступ (Access) – таблица пользователей и назначенных им пользовательских и командных ролей;

Шаблоны заданий (Job Templates) – таблица шаблонов заданий, использующих полномочие.

Создание полномочия#

Для создания полномочия выполните следующие действия:

В окне Полномочия (Credentials) нажмите кнопку Добавить (Add).

Заполните форму Создать новые учетные данные (Create New Credential):

Название (Name) – название полномочия.

Описание (Description) – дополнительная информация о полномочии, например, цель его создания или правила использования.

Организация (Organization) – организация, которой принадлежит полномочие.

Если поле не заполнено, полномочие принадлежит всем организациям контроллера.

Тип полномочия (Credential Type) – тип полномочия.

При выборе значения в этом поле в форме появляются соответствующие поля.

Заполните поля, соответствующие выбранному типу полномочия.

Особенности заполнения полей для каждого типа полномочия приведены в следующих секциях.

Нажмите кнопку Сохранить (Save).

API-токен Ansible Galaxy/Automation Hub#

При создании полномочия этого типа доступны следующие поля:

URL сервера Galaxy (Galaxy Server URL) – URL приватного Automation Hub, используемого для распространения инфраструктурного кода.

URL сервера аутентификации (Auth Server URL) – если для аутентификации на приватном Automation Hub используется сервер аутентификации Keycloak, укажите его URL в этом поле.

Токен API (API Token) – токен, используемый для аутентификации в приватном Automation Hub.

Подробности о полномочиях этого типа см. в секции API-токен Ansible Galaxy/Automation Hub.

Centrify Vault Credential Provider Lookup#

Важно

Эта часть документации находится в стадии разработки.

CyberArk Central Credential Provider Lookup#

Важно

Эта часть документации находится в стадии разработки.

CyberArk Conjur Secrets Manager Lookup#

Важно

Эта часть документации находится в стадии разработки.

Google Compute Engine#

При создании полномочия этого типа доступны следующие поля:

Файл JSON сервисной учетной записи (Service account JSON file) – файл с реквизитами сервисной учетной записи Google Compute Cloud. При выборе файла JSON, содержащего необходимые сведения, остальные поля формы заполняются автоматически.

Пошаговые инструкции по созданию такого файла см. в документации Google Compute Cloud.

Адрес электронной почты сервисной учетной записи (Service Account Email Address) – адрес электронной почты, связанный с сервисной учетной записью Google Compute Engine.

Project – идентификатор проекта в Google Compute Engine.

Закрытый ключ RSA (RSA Private Key) – содержимое приватного ключа SSH, используемого для доступа к Google Compute Engine с реквизитами сервисной учетной записи.

Подробности об этом типе полномочий см. в подразделе Google Compute Engine.

HashiCorp Vault Secret Lookup#

При создании полномочия этого типа доступны следующие поля:

URL сервера (Server URL) – URL сервера HashiCorp Vault, используемого для хранения секретов.

Токен (Token) – токен аутентификации на сервере HashiCorp Vault.

Сертификат CA (CA Certificate) – сертификат, используемый для защиты подключения к серверу HashiCorp Vault.

AppRole role_id – идентификатор AppRole, используемой для аутентификации на сервере HashiCorp Vault.

AppRole secret_id – секрет AppRole, используемые для аутентификации на сервере HashiCorp Vault.

Клиентский сертификат (Client certificate) – сертификат в формате PEM, используемый при аутентификации TLS. Должен включать в себя в том числе все необходимые промежуточные сертификаты, необходимые для аутентификации в HashiCorp Vault.

Ключ клиентского сертификата (Client Certificate Key) – приватный ключ в формате PEM, используемый при аутентификации TLS.

Роль аутентификации TLS (TLS Authentication Role) – название роли или сертификата, используемых при аутентификации TLS в HashiCorp Vault.

Название пространства имен (только для Vault Enterprise) (Namespace name (Vault Enterprise only)) – название пространства имен в HashiCorp Vault.

Примечание

Для использования значения, указанного в этом поле, требуется Hashicorp Vault редакции Enterprise.

Роль Kubernetes (Kubernetes role) – название роли, используемой для аутентификации Kubernetes.

Имя пользователя (Username) – название учетной записи пользователя HashiCorp Vault.

Пароль (Password) – пароль пользователя HashiCorp Vault.

Путь к авторизации (Path to Auth) – значение в этом поле следует указывать, если путь к авторизации на сервере HashiCorp Vault отличается от значения

/approle, используемого по умолчанию.Версия API (API Version) – версия API HashiCorp Vault.

v1– статичный поиск;v2– поиск с версионированием.

Подробности об этом типе полномочий см. в секции HashiCorp Vault Secret Lookup.

HashiCorp Vault Signed SSH#

Важно

Эта часть документации находится в стадии разработки.

Insights#

Важно

Эта часть документации находится в стадии разработки.

Microsoft Azure Key Vault#

Важно

Эта часть документации находится в стадии разработки.

OpenStack#

При создании полномочия этого типа доступны следующие поля:

Имя пользователя (Username) – название учетной записи пользователя OpenStack.

Пароль (ключ API) (Password (API Key)) – пароль или ключ API OpenStack.

Узел (URL для аутентификации) (Host (Authentication URL)) – URL, используемый для аутентификации в OpenStack, например:

Проект (имя арендатора) (Project (Tenant Name)) – название или идентификатор проекта (тенанта) OpenStack. Как правило, совпадает с именем пользователя OpenStack.

Проект (доменное имя) (Project (Domain Name)) – доменное имя проекта (тенанта) OpenStack.

Доменное имя (Domain Name) – FQDN сервера OpenStack.

Заполнение этого поля требуется только при использовании сервера аутентификации Keystone v3.

Название региона (Region Name) – название региона OpenStack.

Проверка SSL (Verify SSL) – если эта настройка включена, при подключении к OpenStack проверяется корректность сертификата SSL.

Значение по умолчанию – включено.

Red Hat Satellite 6#

Важно

Эта часть документации находится в стадии разработки.

Thycotic DevOps Secrets Vault#

Важно

Эта часть документации находится в стадии разработки.

Thycotic Secret Server#

Важно

Эта часть документации находится в стадии разработки.

Vault#

Важно

Эта часть документации находится в стадии разработки.

VMware vCenter#

Важно

Эта часть документации находится в стадии разработки.

Web-сервисы Amazon#

Важно

Эта часть документации находится в стадии разработки.

Виртуализация Red Hat#

Важно

Эта часть документации находится в стадии разработки.

Диспетчер ресурсов Microsoft Azure#

Важно

Эта часть документации находится в стадии разработки.

Личный токен доступа к GitHub#

При создании полномочий этого типа укажите в поле Токен (Token) значение токена, созданного в профиле GitHub.

Подробности о полномочиях этого типа см. в секции Личный токен доступа к GitHub.

Машина#

При создании полномочия этого типа доступны следующие поля:

Имя пользователя (Username) – название учетной записи пользователя, с реквизитами которого контроллер должен подключаться к управляемому узлу.

Пароль (Password) – пароль пользователя, с реквизитами которого контроллер должен подключаться к управляемому узлу.

Закрытый ключ SSH (SSH Private Key) – содержимое приватного ключа SSH.

Подписанный сертификат SSH (Signed SSH Certificate) – содержимое сертификата, используемого для защиты подключения SSH.

Парольная фраза закрытого ключа (Private Key Passphrase) – если приватный ключ SSH защищен паролем, укажите его в этом поле.

Способ повышения привилегий (Privilege Escalation Method) – метод повышения привилегий.

Имя пользователя с повышенными привилегиями (Privilege Escalation Username) – если для повышения привилегий команды следует выполнять от имени пользователя, отличающегося от указанного в поле Имя пользователя (Username), укажите его в этом поле.

Пароль с повышенными привилегиями (Privilege Escalation Password) – пароль пользователя, название учетного записи которого указано в поле Имя пользователя с повышенными привилегиями (Privilege Escalation Username).

Подробности о полномочиях этого типа см. в секции Машина.

Открытый ключ GPG#

При создании полномочия этого типа укажите в поле Открытый ключ GPG (GPG Public Key) содержимое ключа GPG, который контроллер должен использовать для проверки подписи содержимого.

Подробности о полномочиях этого типа см. в секции Открытый ключ GPG.

Платформа автоматизации Red Hat Ansible#

Важно

Эта часть документации находится в стадии разработки.

Реестр контейнеров#

Важно

Эта часть документации находится в стадии разработки.

Сеть#

Важно

Эта часть документации находится в стадии разработки.

Система управления версиями#

При создании полномочия этого типа доступны следующие поля:

Имя пользователя (Username) – название учетной записи пользователя, с реквизитами которого контроллер должен подключаться к источнику кода.

Пароль (Password) – пароль пользователя, с реквизитами которого контроллер должен подключаться к источнику кода.

Закрытый ключ SCM (SCM Private Key) – содержимое приватного ключа SSH, используемого для подключения к источнику кода.

Парольная фраза закрытого ключа (Private Key Passphrase) – если приватный ключ SSH защищен паролем, укажите его в этом поле.

Подробности о полномочиях этого типа см. в секции Система управления версиями.

Токен доступа OpenShift или Kubernetes API#

Важно

Эта часть документации находится в стадии разработки.

Токен персонального доступа GitLab#

При создании полномочий этого типа укажите в поле Токен (Token) значение токена, созданного в профиле GitLab.

Подробности о полномочиях этого типа см. в секции Токен персонального доступа GitLab.

Удаление полномочия#

Чтобы удалить полномочие, выполните следующие действия:

В таблице полномочий нажмите на ссылку с названием удаляемого полномочия.

Во вкладке Подробности (Details) нажмите кнопку Удалить (Delete).

Подтвердите удаление.